Los gusanos informáticos (o computer worm), también conocidos como gusanos o código malicioso, son programas maliciosos diseñados para causar daños a un sistema informático, red o dispositivo. Pueden realizar diversas acciones, como robar datos, borrar archivos, bloquear el acceso al sistema o propagarse a través de redes.

Gusano informático vs malware

Un gusano informático y un malware no son exactamente lo mismo, aunque ambos son tipos de software malicioso. Aquí te explico la diferencia:

- Malware: Es el término general que se utiliza para hablar de todas las amenazas informáticas. La palabra malware viene del inglés, y es el término resultante de la unión de las palabras ‘malicious software’ o software malicioso. El malware es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario.

- Gusano informático: Es un tipo específico de malware que tiene la capacidad de autorreplicarse y propagarse a través de varios dispositivos de forma independiente, sin necesidad de la interacción humana. Los gusanos informáticos no dependen de la interacción humana para poder propagarse; una vez que han infectado un dispositivo a través de una vulnerabilidad de seguridad o una puerta trasera de software, pueden infectar cualquier otro dispositivo que esté conectado a la misma red.

Por lo tanto, aunque todos los gusanos informáticos son malware, no todo el malware son gusanos informáticos. Hay otros tipos de malware, como los virus, troyanos, ransomware, entre otros.

Cuál fue el primer gusano informático conocido?

El primer gusano informático conocido se llamó «Creeper», y fue creado en 1971 por Bob Thomas, un ingeniero de la empresa de tecnología de la información BBN Technologies. Creeper era un gusano experimental diseñado para demostrar la vulnerabilidad de los sistemas informáticos.

Se extendió por la red ARPANET (precursora de la actual Internet) infectando sistemas con el sistema operativo TENEX. A pesar de que no tenía una intención maliciosa, se considera el primer gusano informático de la historia por su capacidad de auto-replicarse y propagarse por una red informática.

El primer gusano en difundirse de forma masiva por Internet

El gusano Morris, también conocido como «Worm Morris» o «Great Worm», fue creado en 1988 por Robert Morris, un estudiante graduado de la Universidad de Cornell. Sin embargo, no fue el primer gusano informático en la historia, sino el primer gusano en difundirse de forma masiva por Internet.

El gusano Morris se replicaba rápidamente y se propagaba por la red, provocando que muchos sistemas informáticos se colapsaran debido a la sobrecarga de tráfico. A pesar de que su intención no era maliciosa, el incidente del gusano Morris fue una demostración temprana de la vulnerabilidad de Internet y la necesidad de proteger los sistemas informáticos contra amenazas cibernéticas.

Cómo se crea un gusano informático?

Los gusanos informáticos se crean por medio de la programación. Los ciberdelincuentes o hackers usan lenguajes de programación como C, C++, Java o Python para escribir el código malicioso.

El código se diseña para aprovecharse de vulnerabilidades en los sistemas operativos, aplicaciones o software, lo que le permite infectar un sistema, replicarse y realizar acciones maliciosas.

El gusano informático se puede ocultar en un archivo ejecutable o en un documento infectado, que se envía a los usuarios a través de diversos medios.

Una vez ejecutado en un sistema, el gusano informático puede realizar diferentes acciones, dependiendo de su diseño.

- Desarrollo del Programa Malicioso: El primer paso es desarrollar el código del gusano informático. Este programa debe tener la capacidad de autorreplicarse y propagarse de forma independiente a través de redes.

- Aprovechar Vulnerabilidades de Red: Los gusanos informáticos utilizan vulnerabilidades en la red para propagarse. Buscan puertas traseras para ingresar a sistemas sin ser detectados, lo que les permite extenderse a otros dispositivos.

- Métodos de Propagación: Los hackers suelen utilizar correos electrónicos de phishing o mensajes con archivos adjuntos maliciosos para propagar gusanos. Estos archivos pueden estar disfrazados con extensiones duplicadas o nombres engañosos para engañar a los usuarios y hacer que ejecuten el programa.

- Replicación y Propagación: Una vez que el gusano infecta un sistema, intenta replicarse y propagarse a otros dispositivos. Puede enviar correos electrónicos a los contactos del sistema infectado o utilizar otros métodos para expandirse por la red.

- Impacto y Persistencia: Los gusanos informáticos pueden causar daños significativos al consumir recursos del sistema, afectar el rendimiento de la red e incluso robar información confidencial. Además, pueden ser persistentes y difíciles de eliminar por completo, dejando puertas traseras en los sistemas infectados.

Cuál es el impacto de los gusanos informáticos?

Los gusanos informáticos pueden tener un impacto significativo en los sistemas informáticos, empresas y usuarios. Algunos efectos comunes son:

- Pérdida de datos: los gusanos pueden borrar o dañar archivos importantes, como documentos, imágenes o bases de datos.

- Interrupción de operaciones: los gusanos pueden bloquear el acceso al sistema o provocar la caída de redes, lo que puede paralizar las operaciones empresariales.

- Robo de información: los gusanos pueden robar datos confidenciales, como contraseñas, números de tarjetas de crédito o información empresarial.

- Propagación de malware: los gusanos pueden instalar otros tipos de malware en el sistema, como virus, troyanos o ransomware, lo que puede agravar los daños.

- Gastos de reparación: los daños causados por los gusanos pueden requerir gastos para su reparación, como contratar servicios de protección cibernética o reemplazar equipos afectados.

- Daño de reputación: si una empresa es víctima de un gusano informático, esto puede afectar su reputación y la confianza de sus clientes.

- Ataques a la privacidad: los gusanos pueden espiar las actividades de los usuarios, robar información privada o instalar spyware en el sistema.

El crecimiento de los gusanos informáticos es generalmente exponencial

Esto se debe a su capacidad para replicarse y propagarse de forma autónoma a través de redes y sistemas sin la necesidad de interacción del usuario.

Cuando un gusano informático infecta un sistema, comienza a replicarse y a propagarse a otros sistemas. Cada nuevo sistema infectado se convierte entonces en un nuevo punto de propagación, lo que permite al gusano infectar aún más sistemas. Este proceso de replicación y propagación continua resulta en un crecimiento exponencial del número de sistemas infectados.

Es importante destacar que el crecimiento exponencial puede variar dependiendo de varios factores, como la velocidad de propagación del gusano, la densidad de la red, la presencia de sistemas vulnerables y las medidas de seguridad implementadas (ver Cómo las ideas, conductas y patógenos se hacen virales: Las reglas del contagio).

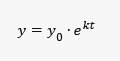

La fórmula del crecimiento exponencial de un gusano informático se puede representar de la siguiente manera:

Donde:

- y es el número total de sistemas infectados en el tiempo t.

- y0 es el número inicial de sistemas infectados (el estado inicial del sistema).

- e es la base del logaritmo natural, aproximadamente igual a 2.718.

- k es la tasa de crecimiento constante del gusano.

- t es el tiempo.

Esta fórmula representa el crecimiento exponencial, que es característico de los gusanos informáticos debido a su capacidad para replicarse y propagarse de forma autónoma. Cada sistema infectado puede a su vez infectar a otros, lo que resulta en un rápido aumento en el número total de sistemas infectados.

Cuáles han sido los «gusanos informáticos más dañinos de la historia?

Los gusanos informáticos más dañinos de la historia han causado graves perjuicios en términos de costos económicos, interrupciones de servicios y pérdida de datos. Algunos de los más destacados son:

- Mydoom: causó un daño estimado de 38.000 millones de dólares en 2004 y se considera el brote de gusano más devastador de la historia.

- Sobig: provocó daños estimados en más de 30.000 millones de dólares en 2003 y afectó a millones de computadoras en todo el mundo.

- ILOVEYOU: propagado por correo electrónico en 2000, causó daños estimados en más de 15.000 millones de dólares y afectó a millones de computadoras.

- WannaCry: gusano ransomware que afectó a más de 200.000 computadoras en 150 países en 2017, causando daños estimados en 4.000 millones de dólares.

- Conficker: gusano que se propagó a través de Internet en 2008, infectando millones de computadoras y causando daños estimados en 9.1 millones de dólares.

- Graboid: gusano que afectó a miles de servidores de Docker en 2019, utilizándolos para minar criptomonedas ilegalmente y generar ganancias para sus creadores.

Cómo prevenir y eliminar los gusanos informáticos?

La prevención y eliminación de gusanos informáticos requiere un enfoque de seguridad de varios niveles, incluyendo:

Prevención:

- Instalar una solución de seguridad en todos tus dispositivos y actualizarla regularmente.

- No abrir nunca correos electrónicos ni archivos adjuntos de personas que no conozcas, y no hacer clic en enlaces sospechosos.

- Analizar tu ordenador con frecuencia para detectar vulnerabilidades y archivos potencialmente infectados.

- Mantener el sistema operativo y otros programas actualizados.

- Utilizar contraseñas seguras.

Eliminación: Si detectas que tu ordenador está infectado con un gusano informático, es importante que tomes medidas inmediatas:

- Desconéctate de Internet para que el gusano no utilice tu red para propagarse a otros ordenadores.

- Realiza un escaneo y elimina el malware.

- Utilizar un software de seguridad que te permita escanear y limpiar tu sistema.

Recuerda, es mejor prevenir que curar. Mantener tus dispositivos seguros y protegidos puede ayudarte a evitar la molestia y el daño potencial causado por los gusanos informáticos.